Cloudflare作为全球领先的网络安全公司,其提供的安全防护服务堪称一道坚固的防线。然而,对于那些需要进行竞争情报分析的企业来说,如何绕过Cloudflare的安全防护成为了一个亟待解决的难题。本文将带你深入了解如何通过竞争情报分析工具,绕过Cloudflare的安全防护,揭示其背后的技术奥秘。

1. 了解Cloudflare的安全防护机制

Cloudflare的安全防护机制可谓是一座坚不可摧的城堡。它通过多层次的防护措施,确保网站免受各种攻击。其中,最为著名的是Cloudflare的五秒盾(5-second shield),这是一种基于行为分析的防护机制,能够有效识别和阻止恶意请求。

2. 竞争情报分析工具的选择

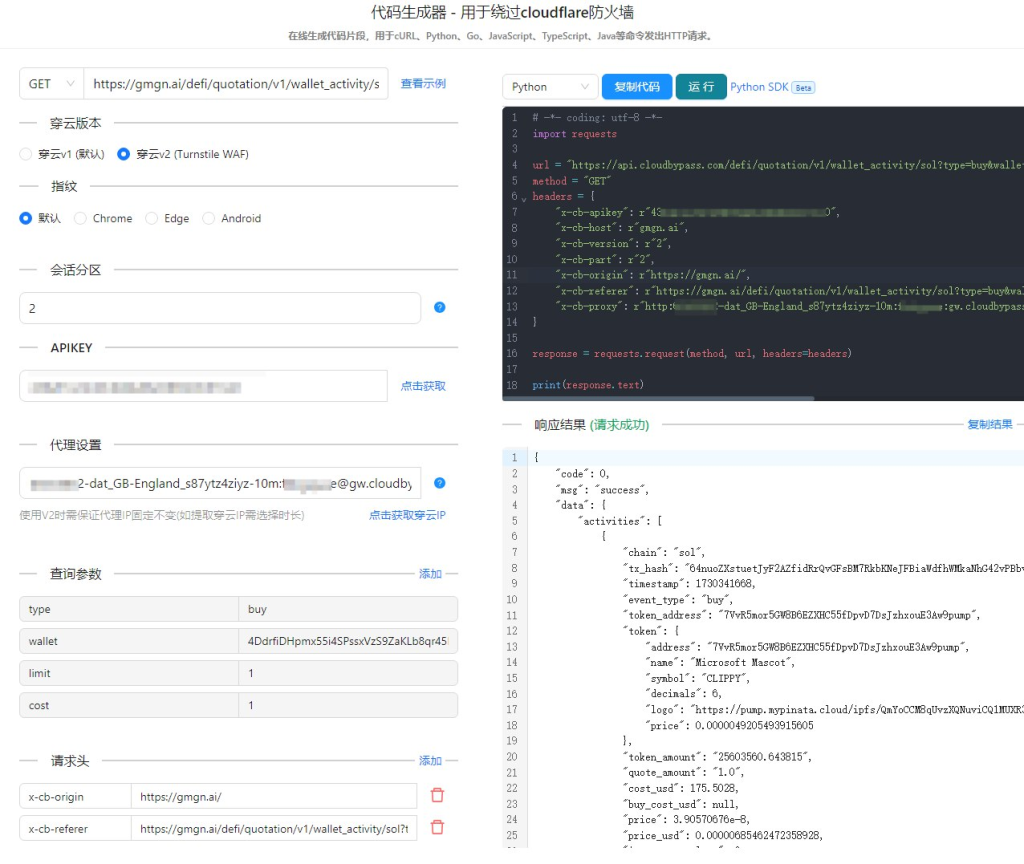

要绕过Cloudflare的安全防护,首先需要选择合适的竞争情报分析工具。市场上有许多工具可供选择,但穿云API无疑是其中的佼佼者。穿云API不仅功能强大,还能够灵活应对各种复杂的网络环境,是绕过Cloudflare的不二之选。

3. 绕过Cloudflare的技术手段

3.1 模拟人类行为

Cloudflare的五秒盾破解并非易事,但通过模拟人类行为,可以有效绕过其防护机制。穿云API能够模拟真实用户的浏览行为,如鼠标移动、点击和滚动等,从而骗过Cloudflare的行为分析系统。

3.2 动态IP地址

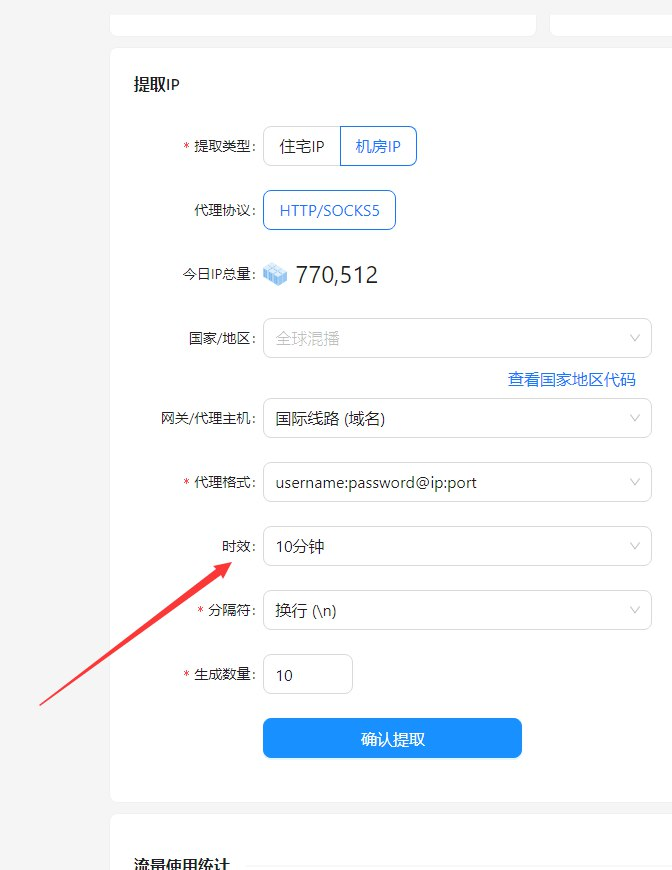

使用动态IP地址是绕过Cloudflare的另一种有效手段。通过不断变换IP地址,可以避免被Cloudflare识别为恶意请求。穿云API支持动态IP地址切换,能够有效规避Cloudflare的IP封锁机制。

3.3 爬虫绕过Cloudflare

爬虫技术在竞争情报分析中扮演着重要角色。然而,Cloudflare对爬虫请求有着严格的防护措施。穿云API通过模拟真实用户的请求头信息,能够有效绕过Cloudflare的爬虫防护机制,确保数据采集的顺利进行。

4. 实战案例分析

为了更好地理解如何绕过Cloudflare的安全防护,我们来看一个实战案例。某电商公司希望通过竞争情报分析工具,获取竞争对手的价格信息。然而,竞争对手的网站使用了Cloudflare的安全防护,传统的爬虫技术无法获取数据。

通过使用穿云API,该电商公司成功模拟了真实用户的浏览行为,并通过动态IP地址切换,避免了被Cloudflare识别为恶意请求。最终,该公司成功获取了竞争对手的价格信息,为其市场策略提供了重要参考。

5. 法律与道德的考量

尽管绕过Cloudflare的安全防护能够带来巨大的竞争优势,但我们必须时刻铭记法律与道德的底线。未经授权的数据采集行为可能涉及法律风险,因此在进行竞争情报分析时,务必遵守相关法律法规,尊重他人的隐私权。

6. 总结

通过竞争情报分析工具绕过Cloudflare的安全防护,是一项技术与智慧的结合。穿云API作为一款功能强大的工具,能够有效帮助企业获取竞争对手的关键信息。然而,在追求竞争优势的同时,我们也需要时刻遵守法律与道德的底线,确保数据采集行为的合法合规。